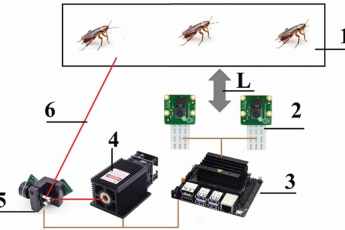

Тараканы – древние жители планеты, известные своей невероятной выживаемостью и адаптивностью.

Картридж HP Q2612A является одним из самых популярных среди пользователей принтеров серии LaserJet 1010

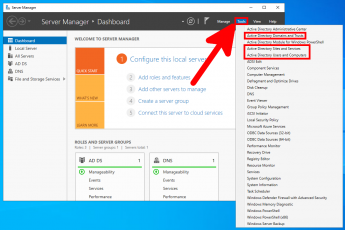

Active Directory (AD) — это сервис доменных служб в Windows, который позволяет администраторам

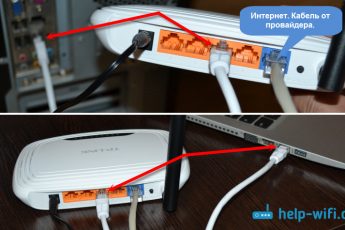

Маршрутизатор – это ключевое устройство в домашней сети, обеспечивающее передачу данных и подключение

Сброс счетчика тонера и обнуление картриджа принтера Brother — это важные процедуры, которые помогут

Принтеры Canon славятся своим качеством и надежностью, однако иногда возникают проблемы, связанные с

Картриджи для принтеров HP – это необходимый элемент для печати документов и изображений. Однако, они

Лазерные принтеры стали незаменимым инструментом в офисной жизни благодаря своей высокой скорости и качеству печати.

Настройка роутера является ключевым этапом для подключения к сети Интернет. Роутер Дом (Dom) – один из

Принтеры-сканеры стали неотъемлемой частью рабочего процесса в офисах и домашних условиях. Подключение

Хотите создать красивую и информативную брошюру, но не знаете с чего начать? Или у вас нет времени на

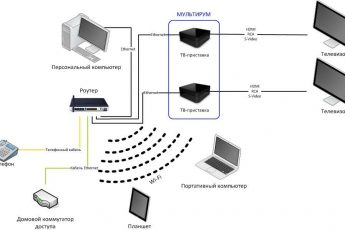

Сегодняшние современные телевизоры уже давно не ограничиваются просмотром телепередач. С возможностью

Виртуальный принтер – это программное обеспечение, которое позволяет создавать виртуальное устройство

Жаждете отличного качества печати и долговечности? Мы предлагаем вам лазерные картриджи Xerox черного

Утилизация оргтехники – это важная часть ответственного подхода к управлению ресурсами в офисе.

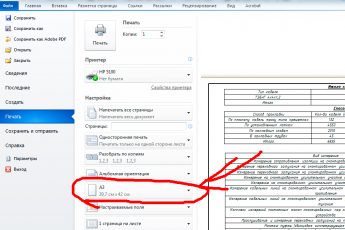

Для тех, кто сталкивался с необходимостью распечатать документ в формате А3 на принтере, предназначенном

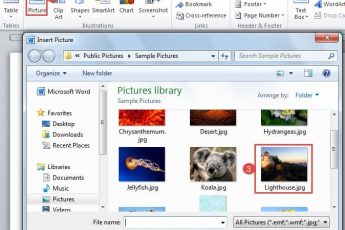

Вставка картинки на весь лист в Microsoft Word может быть полезной при создании обложки для документа

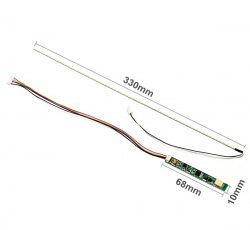

Одной из ключевых частей любого ноутбука или монитора является матрица, ответственная за отображение