Active Directory (AD) — это сервис доменных служб в Windows, который позволяет администраторам управлять сетевыми ресурсами и пользователями в централизованном режиме. В Windows 10 есть удобные средства удаленного администрирования AD, которые помогают эффективно управлять средой AD даже из удаленной локации.

В данной статье мы рассмотрим основные инструменты и методы удаленного администрирования Active Directory в Windows 10, а также дадим подробное руководство по использованию этих средств. Узнаем, как можно управлять пользователями, группами, политиками и другими объектами AD, не покидая рабочего места.

Основные функции удаленного администрирования Active Directory в Windows 10

Управление пользователями и группами: Позволяет создавать, редактировать и удалять учетные записи пользователей, назначать им роли и права доступа, а также управлять группами пользователей.

Управление компьютерами и устройствами: Позволяет управлять и настраивать компьютеры и устройства, включая установку программного обеспечения, обновления и удаление приложений.

Мониторинг и отчетность: Предоставляет возможность отслеживать активность пользователей, мониторить состояние системы, создавать отчеты о работе Active Directory и принимать меры по обеспечению безопасности сети.

Автоматизация задач: Позволяет автоматизировать рутинные задачи администрирования, такие как создание резервных копий, распределение ресурсов, и настройку прав доступа.

Установка и настройка удаленного доступа к Active Directory

Для установки и настройки удаленного доступа к Active Directory в Windows 10 необходимо выполнить следующие шаги:

1. Убедитесь, что на целевом сервере установлена и сконфигурирована роль службы Active Directory Domain Services (AD DS).

2. На рабочем компьютере откройте «Панель управления» и выберите «Административные инструменты».

3. Запустите установку «Средств удаленного администрирования сервера (RSAT)».

4. В меню установки выберите «Инструменты администрирования Active Directory».

5. После установки инструментов запустите «Удаленные инструменты администрирования сервером».

6. Добавьте сервер Active Directory в список серверов для администрирования.

7. Введите учетные данные администратора домена для доступа к Active Directory.

8. Теперь вы можете удаленно администрировать Active Directory на целевом сервере через консоль MMC.

Установка средств удаленного администрирования в Windows 10

Для установки средств удаленного администрирования на компьютере под управлением Windows 10 необходимо выполнить следующие шаги:

1. Откройте «Панель управления».

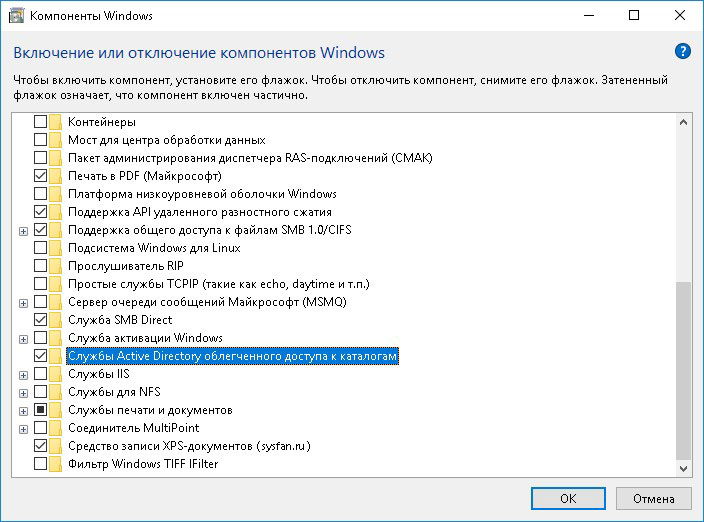

2. Перейдите в раздел «Программы» и выберите «Включение или отключение компонентов Windows».

3. В появившемся окне найдите «Средства удаленного администрирования Active Directory» и поставьте флажок напротив него.

4. Нажмите «OK» и дождитесь завершения установки. При необходимости возможно потребуется перезагрузка компьютера.

После выполнения этих шагов вы сможете более комфортно и эффективно управлять Active Directory на удаленных серверах, используя средства удаленного администрирования в Windows 10.

Настройка соединения с Active Directory через удаленный доступ

Для установки соединения с Active Directory через удаленный доступ в Windows 10 необходимо выполнить следующие шаги:

- Откройте Панель управления.

- Выберите «Система и безопасность» и затем «Система».

- Нажмите на ссылку «Удаленный доступ к компьютеру».

- На вкладке «Удаленный» установите флажок «Разрешить удаленное соединение с этим компьютером».

- Нажмите «Изменить» и укажите, кто сможет получить удаленный доступ к этому компьютеру.

- Нажмите «Применить» и «ОК».

Теперь ваш компьютер сконфигурирован для соединения с Active Directory через удаленный доступ. Вы можете начать управлять Active Directory с удаленного компьютера.

Управление пользователями и группами через удаленное подключение

| Шаг | Действие |

|---|---|

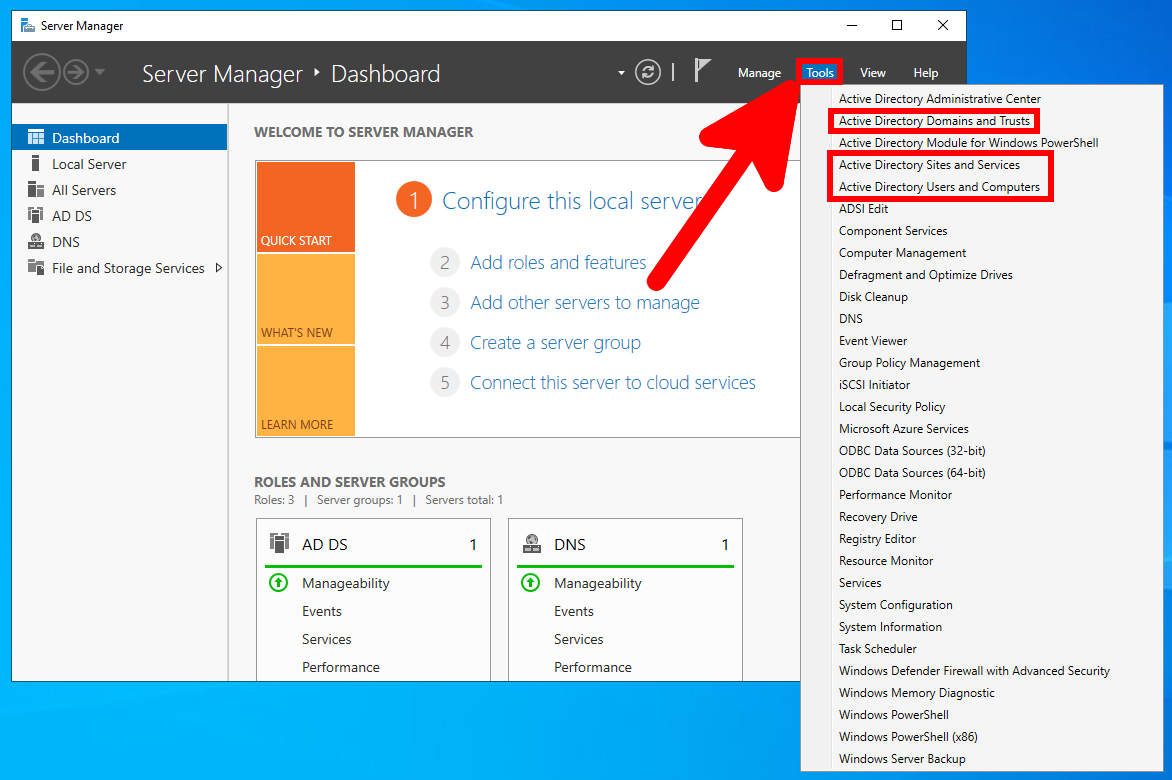

| 1 | Откройте Active Directory Users and Computers на компьютере с Windows 10. |

| 2 | Нажмите правой кнопкой мыши на верхний уровень дерева Active Directory и выберите «Подключиться к контроллеру домена…». |

| 3 | Введите имя сервера и учетные данные для подключения к удаленному серверу Active Directory. |

| 4 | После успешного подключения вы сможете управлять пользователями, группами, организационными единицами и другими объектами Active Directory удаленно. |

Управление пользователями и группами через удаленное подключение упрощает администрирование доменной сети и позволяет эффективно решать задачи без необходимости находиться физически рядом с сервером Active Directory.

Создание новых пользователей и назначение им прав доступа

Для создания нового пользователя в Active Directory на Windows 10 необходимо выполнить следующие шаги:

| Шаг | Действие |

|---|---|

| 1 | Откройте управление пользователями Active Directory |

| 2 | Выберите раздел «Пользователи» |

| 3 | Нажмите кнопку «Создать нового пользователя» |

| 4 | Введите данные нового пользователя (ФИО, логин, пароль) |

| 5 | Назначьте права доступа новому пользователю к соответствующим ресурсам |

После выполнения этих шагов новый пользователь будет добавлен в Active Directory и получит необходимые права доступа к ресурсам в сети.

Назначение пользователей группам и управление их членством

Для управления доступом пользователей к ресурсам необходимо назначать их определенным группам в Active Directory. Это упрощает процесс управления и обеспечивает единый доступ к ресурсам на основе принципа наименьших привилегий.

Чтобы назначить пользователя определенной группе, необходимо открыть учетную запись пользователя в Active Directory Users and Computers, затем перейти во вкладку «Членство в группах» и добавить пользователя в нужную группу. Таким образом, пользователь получает доступ к ресурсам, к которым имеют доступ члены этой группы.

Для управления членством в группах необходимо также убирать или добавлять пользователей в группы в случае изменения их ролей или задач в организации. Это поможет поддерживать актуальность доступа и обеспечивать безопасность данных.

Обновление и мониторинг состояния Active Directory удаленно

Для обновления и мониторинга состояния Active Directory удаленно в Windows 10 можно использовать различные инструменты и методы. Ниже представлена таблица с основными средствами и подходами:

| Инструмент/Метод | Описание |

|---|---|

| PowerShell | С помощью PowerShell можно выполнить удаленные команды для управления и мониторинга состояния Active Directory. Например, можно использовать модуль Active Directory для выполнения операций. |

| Средства мониторинга | Существует множество сторонних средств мониторинга, которые позволяют отслеживать состояние Active Directory и получать уведомления о проблемах. |

| Аудит и журналирование | Включение аудита и журналирования в Active Directory поможет отслеживать изменения в директории и мониторить активность пользователей. |