В мире операционных систем Windows существует две основные архитектуры: 32-битная и 64-битная.

Выбор версии системы Windows соответствующей разрядности важен для производительности и совместимости программного обеспечения. Определить разрядность вашей операционной системы можно сразу после установки или уже существующей системы.

Продолжение статьи расскажет о методах определения разрядности операционных систем Windows XP, 7, 8, 10, а также выявит различия между архитектурами Windows 7, 8 и 10. Давайте разбираться в деталях!

Как определить разрядность системы Windows XP, 7, 8, 10

Для того чтобы определить разрядность операционной системы Windows XP, 7, 8 или 10, вам необходимо выполнить следующие шаги:

| Версия ОС | Способ определения разрядности |

| Windows XP | Кликните правой кнопкой мыши по значку «Мой компьютер» на рабочем столе или в меню «Пуск». Выберите «Свойства» и в открывшемся окне вы увидите информацию о разрядности системы. |

| Windows 7 | Аналогично как и в Windows XP, кликните правой кнопкой по значку «Мой компьютер», затем выберите «Свойства». Информация о разрядности будет указана в открывшемся окне. |

| Windows 8 | Для определения разрядности в Windows 8 перейдите в «Панель управления» -> «Система и безопасность» -> «Система». Здесь вы найдете информацию о разрядности вашей системы. |

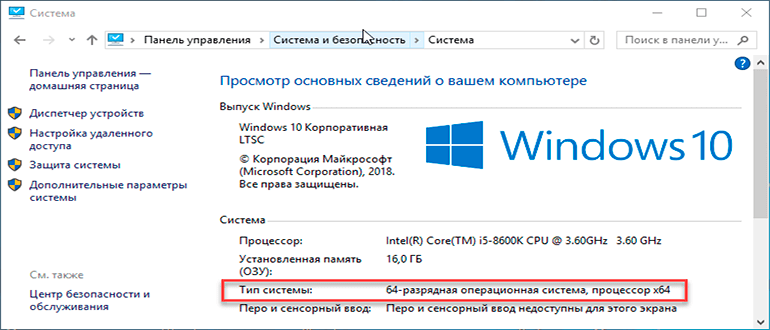

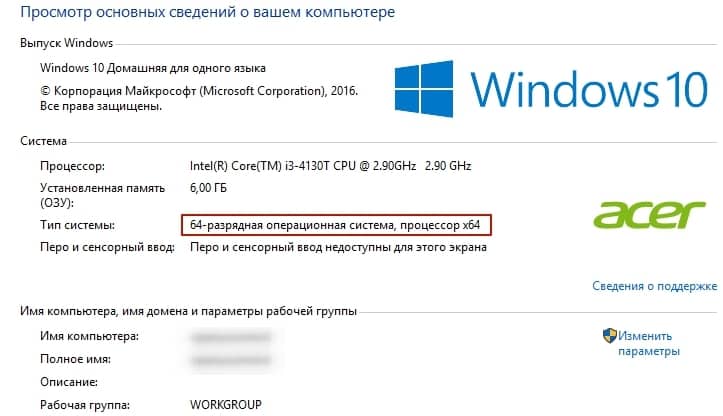

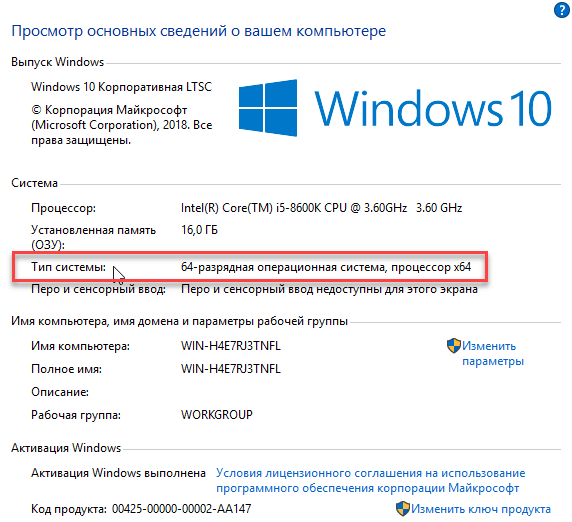

| Windows 10 | На Windows 10 способ определения разрядности аналогичен Windows 8. Перейдите в «Панель управления» -> «Система и безопасность» -> «Система» для просмотра информации о разрядности. |

Определение разрядности Windows

Для определения разрядности операционной системы Windows на компьютере необходимо выполнить следующие шаги:

- Нажмите на кнопку «Пуск» в левом нижнем углу экрана.

- Выберите пункт «Панель управления».

- Затем выберите раздел «Система и безопасность».

- Далее выберите «Система».

- В открывшемся окне вы увидите информацию о вашей системе, в том числе разрядность операционной системы (32-битная или 64-битная).

Таким образом, следуя этим простым шагам, вы сможете определить разрядность Windows на своем компьютере и выбрать подходящую версию программ или драйверов для работы на ней.

Способы определения разрядности системы

Существует несколько способов определения разрядности операционной системы Windows. Рассмотрим наиболее простые и действенные методы:

- С помощью свойств системы Windows. Щелкните правой кнопкой мыши по значку «Мой компьютер» или «Этот компьютер» на рабочем столе или в меню «Пуск» и выберите «Свойства». В открывшемся окне будет указана разрядность системы (32-битная или 64-битная).

- С использованием командной строки. Запустите командную строку, набрав команду «cmd» в строке поиска или выполнив сочетание клавиш Win + R и введя «cmd». Далее введите команду «wmic os get OSArchitecture» и нажмите Enter. Разрядность системы будет указана как 32 или 64.

- С помощью системной информации. Вызовите системную информацию, набрав в строке поиска «msinfo32» и нажав Enter. В разделе «Операционная система» будет указана разрядность системы.

Выберите любой из этих способов для определения разрядности вашей операционной системы Windows и убедитесь, что вы устанавливаете совместимое с ней программное обеспечение.

Использование свойств системы

Для определения разрядности операционной системы Windows можно воспользоваться встроенными свойствами системы.

Для Windows XP, 7 и 8:

1. Нажмите правой кнопкой мыши на иконке «Мой компьютер» на рабочем столе.

2. Выберите «Свойства» в контекстном меню.

3. В открывшемся окне найдите раздел «Система». Там будет указана информация о разрядности вашей системы.

Для Windows 10:

1. Нажмите правой кнопкой мыши на кнопке «Пуск» и выберите «Система».

2. В открывшемся окне найдите раздел «О системе». Информация о разрядности системы будет указана там.

Проверка разрядности Windows через панель управления

Для определения разрядности операционной системы Windows XP, 7, 8, 10 можно воспользоваться панелью управления:

| Шаг 1: | Откройте панель управления. Для этого нажмите на кнопку «Пуск» и выберите «Панель управления» из меню. |

| Шаг 2: | В разделе «Система и безопасность» выберите «Система». |

| Шаг 3: | В окне «Система» посмотрите информацию о вашем компьютере. Там будет указана разрядность системы: 32-битная или 64-битная. |

Выбор версии 32 или 64 бита

Для правильного выбора версии операционной системы Windows следует учитывать ряд важных факторов.

- 32-разрядная (x86) версия подходит для компьютеров с менее чем 4 ГБ оперативной памяти.

- 64-разрядная (x64) версия рекомендуется для систем с более чем 4 ГБ оперативной памяти, так как 32-разрядная версия ограничена до 4 ГБ адресуемой памяти.

- 64-разрядная версия Windows предоставляет возможность установки и использования более современного и мощного программного обеспечения.

При выборе версии Windows учитывайте свои потребности и характеристики компьютера для оптимальной производительности и совместимости.

Как выбрать версию системы

Для определения версии операционной системы Windows (32 или 64 бита) вы можете выполнить следующие шаги:

- Откройте «Панель управления» на вашем компьютере.

- Выберите раздел «Система и безопасность».

- В разделе «Система» найдите информацию о типе системы.

- Если в строке «Тип системы» указано «64-разрядная операционная система», то это означает, что у вас установлена версия 64 бита.

- Если в строке «Тип системы» указано «32-разрядная операционная система», то это означает, что у вас установлена версия 32 бита.

Помните, что выбор версии системы влияет на работу программ и оборудования, поэтому важно выбрать подходящую версию в зависимости от требований вашего компьютера.

Требования к аппаратному обеспечению

Windows XP

Для установки Windows XP необходим компьютер со следующими минимальными требованиями:

- Процессор: 233 МГц или более мощный (по рекомендации — 300 МГц)

- Память: 64 МБ оперативной памяти (Рекомендуется — 128 МБ)

- Жесткий диск: 1,5 ГБ свободного места

- Видеокарта: Совместимая с Direct X 9

Windows 7 и Windows 8

Для установки Windows 7 и Windows 8 рекомендуется использовать более современные компьютеры с такими характеристиками:

- Процессор: 1 ГГц или более мощный 32-битный (х86) или 64-битный (x64)

- Память: 1 ГБ для 32-битной версии или 2 ГБ для 64-битной версии

- Жесткий диск: 16 ГБ свободного места для 32-битной версии или 20 ГБ для 64-битной версии

- Видеокарта: Поддержка графических устройств с Direct X 9 и драйвером WDDM 1.0

Windows 10

Для установки Windows 10 рекомендуется использовать компьютер со следующими характеристиками:

- Процессор: 1 ГГц или более мощный 32-битный (х86) или 64-битный (x64)

- Память: 1 ГБ для 32-битной версии или 2 ГБ для 64-битной версии

- Жесткий диск: 16 ГБ свободного места для 32-битной версии или 20 ГБ для 64-битной версии

- Видеокарта: Поддержка графических устройств с Direct X 9 и драйвером WDDM 1.0