Сегодняшние современные телевизоры уже давно не ограничиваются просмотром телепередач. С возможностью подключения к интернету они становятся центром домашнего развлечения, предоставляя доступ к потоковому видео, играм и многим другим онлайн-сервисам. Если вы хотите наслаждаться интернет-контентом на экране телевизора, важно правильно подключить устройство к сети. В этой статье мы расскажем, как подключить интернет на телевизор кабелем.

Существует несколько способов подключения телевизора к интернету: через Wi-Fi или с помощью кабеля Ethernet. Подключение кабелем обычно считается более надежным и обеспечивает лучшую скорость передачи данных. Для этого вам понадобится Ethernet-кабель и доступ к роутеру. Следуя простым инструкциям, вы сможете быстро и легко настроить подключение к интернету на вашем телевизоре.

Подключение интернета на телевизор с помощью кабеля

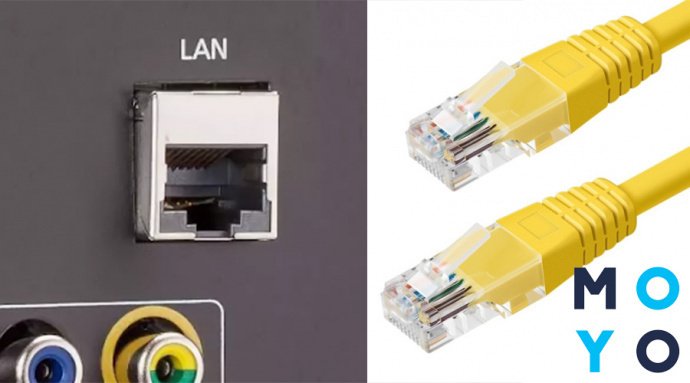

Для подключения интернета к телевизору с помощью кабеля, вам потребуется Ethernet-кабель, который подключается к порту LAN на телевизоре.

Шаг 1: Найдите порт LAN на вашем телевизоре. Обычно это прямоугольный порт на задней или боковой панели телевизора.

Шаг 2: Подключите один конец Ethernet-кабеля к порту LAN на телевизоре, а другой — к роутеру или модему.

Шаг 3: Убедитесь, что интернет-соединение активно на вашем роутере или модеме.

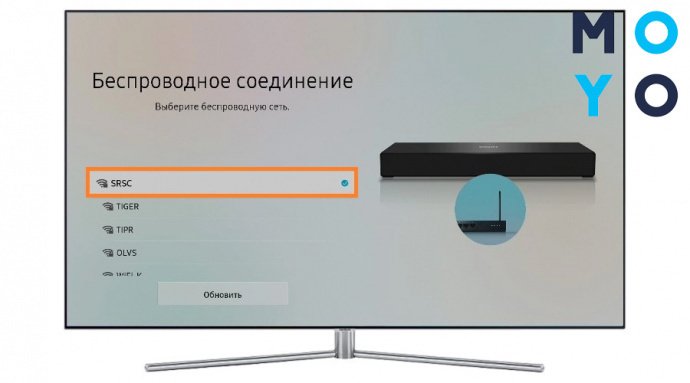

Шаг 4: Настройте подключение к интернету на телевизоре через меню настройки сети или в разделе «Подключение к интернету».

После завершения этих шагов ваш телевизор будет подключен к интернету через кабель, и вы сможете наслаждаться онлайн-контентом на большом экране.

Выбор кабеля для подключения

Для подключения интернета к телевизору кабелем важно выбрать правильный тип кабеля, который подходит для вашей ситуации. Вот несколько популярных вариантов кабелей:

- LAN-кабель (Ethernet-кабель): Предпочтительный вариант для проводного подключения интернета. LAN-кабель обеспечивает стабильное и быстрое соединение с сетью.

- HDMI-кабель: Используется для передачи видео и аудиосигнала, но не позволяет подключить интернет напрямую. Может быть полезен для передачи контента с других устройств на телевизор.

- Wi-Fi адаптер: Если ваш телевизор поддерживает беспроводное подключение, вы можете использовать Wi-Fi адаптер для подключения к сети без проводов.

Выбор кабеля зависит от ваших потребностей, требований устройства и возможностей вашей сети. Убедитесь, что выбранный кабель совместим с вашим телевизором и сетью.

Определите тип подключения телевизора

Перед тем как приступать к подключению интернета к телевизору кабелем, необходимо определить какой тип подключения поддерживает ваш телевизор. В большинстве случаев для подключения кабелем используется Ethernet-порт. Он может быть обозначен как LAN, RJ45 или просто Ethernet. Убедитесь, что ваш телевизор имеет этот порт и он работоспособен.

Выберите подходящий кабель для соединения с телевизором

Шаг 1: Перед тем как начать подключение, вам необходимо выбрать подходящий кабель. В зависимости от вашего телевизора и доступных портов, можно использовать различные типы кабелей, такие как HDMI, VGA, RCA и т. д.

Шаг 2: Если ваш телевизор имеет HDMI порт, то лучшим вариантом будет использовать HDMI кабель для передачи высококачественного цифрового сигнала из интернет-плеера или компьютера на телевизор.

Шаг 3: Если у вас старый телевизор без HDMI порта, можно воспользоваться кабелем VGA или RCA. VGA подходит для подключения компьютера к телевизору, а RCA – для соединения аудио- и видеоустройств.

Шаг 4: При выборе кабеля обратите внимание на длину и качество проводов, чтобы обеспечить стабильную передачу сигнала на телевизор. Важно выбрать кабель, который соответствует вашим потребностям и спецификациям вашего телевизора.

Подключение интернета через кабель к телевизору

Для подключения интернета к телевизору по кабелю необходимо выполнить следующие шаги:

Шаг 1: Проверьте наличие порта LAN (Ethernet) на вашем телевизоре. Обычно он располагается на задней панели телевизора.

Шаг 2: Подключите Ethernet-кабель к порту LAN на телевизоре и к маршрутизатору или модему, который предоставляет доступ в интернет.

Шаг 3: В меню настройки телевизора найдите раздел «Подключение к сети» или аналогичное. Выберите соединение по проводу (Ethernet) и выполните настройку подключения.

Шаг 4: После удачного подключения к сети, ваш телевизор будет готов к использованию интернета через кабель.

Теперь вы можете наслаждаться онлайн-контентом прямо на вашем телевизоре! В случае возникновения проблем, обратитесь к руководству пользователя вашего телевизора или к поставщику интернет-услуг.

Подключите один конец кабеля к телевизору

Подключите другой конец к роутеру или модему

Для завершения процесса подключите другой конец кабеля Ethernet к порту роутера или модема. Обычно порты для подключения интернета обозначены как LAN, Ethernet или WAN. Убедитесь, что кабель надёжно зафиксирован в порту.