Cisco Linksys — это один из лидеров на рынке сетевых устройств, и их Wi-Fi роутеры заслуженно пользуются популярностью среди пользователей. Устройства этого производителя отличаются высоким качеством сборки, стабильной работой и широким функционалом.

В этой статье мы рассмотрим основные модели Wi-Fi роутеров Cisco Linksys, их особенности и возможности. Кроме того, мы предоставим пошаговую инструкцию по настройке устройств на официальном сайте производителя.

Благодаря нашему обзору вы сможете выбрать подходящую модель Wi-Fi роутера Cisco Linksys для своих потребностей и настроить его с учетом всех особенностей вашей сети. Готовы узнать больше о продуктах этой замечательной компании и освоить процесс настройки? Продолжайте чтение!

Обзор Wi-Fi роутеров Cisco Linksys

Компания Cisco Linksys предлагает широкий выбор Wi-Fi роутеров, которые подойдут для

различных потребностей пользователей. Несмотря на разнообразие моделей, устройства отличаются стабильной работой и превосходным качеством сигнала.

Рассмотрим некоторые из популярных моделей:

| 1. Cisco Linksys E900: Этот роутер предназначен для домашнего использования и обеспечивает надежное подключение к Интернету. Он прост в настройке и обладает высокой скоростью передачи данных. |

| 2. Cisco Linksys EA7500: Данный роутер поддерживает технологию MU-MIMO, что позволяет подключать к нему несколько устройств одновременно без потери скорости передачи данных. Он идеально подходит для многопользовательских сетей. |

| 3. Cisco Linksys WRT3200ACM: Этот роутер отличается высокой производительностью и широкими возможностями настройки. Он поддерживает стандарты 802.11a/b/g/n/ac и обеспечивает стабильное и быстрое подключение к Интернету. |

Модели роутеров Cisco Linksys

На рынке представлено множество моделей Wi-Fi роутеров от Cisco Linksys, каждая из которых обладает своими особенностями и функционалом. Рассмотрим некоторые из популярных моделей:

| Модель | Характеристики |

|---|---|

| Linksys E1200 | Скорость передачи данных до 300 Мбит/с, 4 порта Ethernet, поддержка WPA/WPA2 шифрования |

| Linksys WRT1900ACS | Двухдиапазонный роутер, поддержка 2.4 ГГц и 5 ГГц, USB 3.0 порт для подключения внешних устройств |

| Linksys EA7500 | Скорость до 1.9 Гбит/с, поддержка MU-MIMO для одновременной работы с несколькими устройствами, управление через мобильное приложение |

Выбирая модель Wi-Fi роутера Cisco Linksys, учитывайте свои потребности в скорости интернета, площади покрытия сети и особенности подключаемых устройств для оптимальной работы вашей домашней сети.

Модель EA7500: особенности и характеристики

Wi-Fi роутер Cisco Linksys EA7500 представляет собой высококлассное устройство, способное обеспечить стабильное и быстрое подключение ко всем устройствам в вашей сети.

Особенности:

- Двухдиапазонная передача данных (2,4 и 5 ГГц) для максимального покрытия и скорости

- Технология MU-MIMO для одновременного подключения нескольких устройств

- 4 внешние антенны для улучшенной стабильности и качества сигнала

- Поддержка стандарта 802.11ac для высокой скорости передачи данных

Характеристики:

- Скорость передачи данных: до 1,9 Гбит/сек

- Порты: 4 х LAN, 1 х WAN, USB 3.0

- Поддержка: WPA/WPA2 шифрование, IPv6, гостевые сети

- Управление: простое и удобное через мобильное приложение

Модель WRT3200ACM: функционал и возможности

Процессор и скорость: Этот роутер оснащен четырехъядерным процессором и поддерживает технологию MU-MIMO, что обеспечивает высокую скорость и стабильность сети.

Поддержка стандартов: WRT3200ACM поддерживает стандарты 802.11ac Wave 2 и идеально подходит для потокового видео, онлайн игр и других высоконагруженных задач.

ОС OpenWrt: Данный роутер можно настроить на работу с операционной системой OpenWrt, что позволит пользователю расширить его функционал и настроить под свои нужды.

USB-порты: WRT3200ACM имеет два USB-порта, через которые можно подключить внешние устройства, такие как накопители и принтеры, для общего использования сети.

Модель WRT3200ACM от Cisco Linksys — отличный выбор для тех, кто ценит высокую производительность, мощные возможности и гибкую настройку своего домашнего Wi-Fi сетапчика.

Пошаговая настройка Wi-Fi роутера Cisco Linksys

Чтобы настроить Wi-Fi роутер Cisco Linksys, выполните следующие шаги:

Шаг 1: Подключите роутер к источнику питания и включите его.

Шаг 2: Подключите компьютер к роутеру с помощью Ethernet-кабеля или подключитесь к сети Wi-Fi роутера (Wi-Fi сеть по умолчанию указана на задней панели устройства).

Шаг 3: Откройте браузер и введите IP-адрес роутера (обычно 192.168.1.1 или 192.168.0.1) в строке адреса.

Шаг 4: Введите логин и пароль администратора (по умолчанию «admin/admin» или указаны на устройстве).

Шаг 5: Перейдите в раздел настройки Wi-Fi сети, где можно изменить имя сети (SSID), пароль для подключения (WPA2), каналы и другие параметры.

Шаг 6: После внесения изменений, сохраните настройки и перезагрузите роутер для их применения.

После завершения настройки, ваш Wi-Fi роутер Cisco Linksys будет готов к использованию с вашими устройствами.

Шаг 1: Подключение и настройка роутера

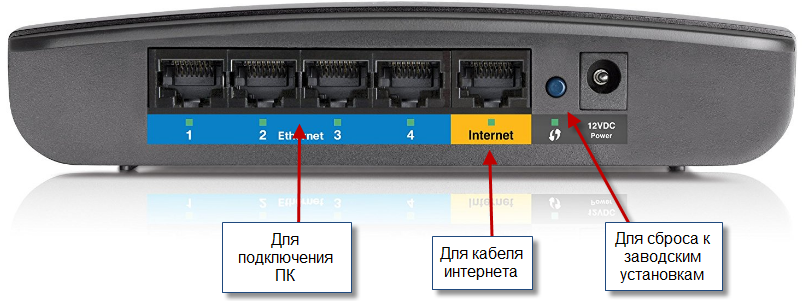

Перед настройкой роутера Cisco Linksys убедитесь, что у вас есть доступ к интернету и у вас есть все необходимые кабели: сетевой кабель, адаптер питания.

1. Подключите роутер к источнику питания и дождитесь, пока он полностью загрузится.

2. Подключите сетевой кабель от вашего интернет-провайдера к порту WAN на роутере.

3. Подключите компьютер к роутеру с помощью сетевого кабеля или через Wi-Fi.

4. Откройте браузер и введите адрес IP роутера (обычно 192.168.1.1) в адресной строке.

5. Введите логин и пароль по умолчанию (обычно admin/admin) и нажмите «Войти».

6. Следуйте инструкциям мастера настройки для завершения процесса.

7. После завершения настройки, сохраните изменения и перезагрузите роутер.

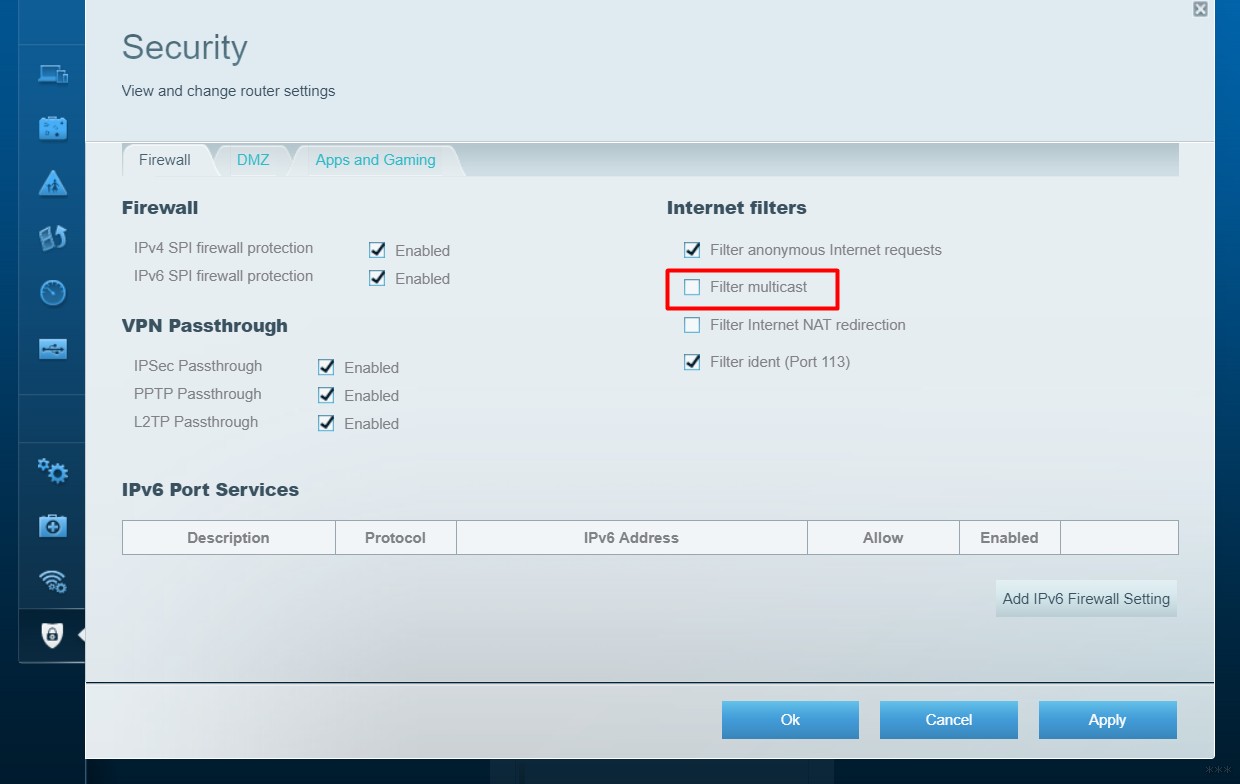

Шаг 2: Настройка Wi-Fi сети и безопасности

После успешного входа в панель управления роутера Cisco Linksys перейдите в раздел Wi-Fi настроек. Здесь вы сможете задать имя вашей беспроводной сети (SSID), выбрать параметры шифрования (например, WPA2), и установить пароль для защиты от несанкционированного доступа.

Важно следить за безопасностью вашей Wi-Fi сети, чтобы предотвратить взлом и несанкционированный доступ к вашим данным. Не забудьте изменить стандартные учетные данные по умолчанию и регулярно обновлять пароль для повышения безопасности.

Шаг 3: Доступ к дополнительным функциям роутера

После успешной настройки основных параметров вашего Wi-Fi роутера Cisco Linksys, вы получаете доступ к широкому спектру дополнительных функций, улучшающих работу вашей сети.

Медиа-сервер: Подключив накопитель к USB-порту роутера, вы сможете создать домашнюю медиа-библиотеку и транслировать видео, музыку, фотографии на устройства в сети.

Родительский контроль: Установите ограничения и расписание доступа к сети для различных устройств, чтобы обеспечить безопасность и оптимальное использование интернета.

Гостевой доступ: Создайте отдельную сеть для гостей с ограниченным доступом к вашей основной сети для повышения безопасности.

Используйте дополнительные функции роутера Cisco Linksys для оптимизации работы вашей сети и повышения уровня безопасности.